«Лаборатория Касперского» нашла шпионский код в жестких дисках

Новости Безопасность

На протяжении многих лет «Лаборатория Касперского» изучала более 60 различных операций кибершпионажа по всему миру, однако то, что эксперты компании обнаружили совсем недавно, превосходит по своим масштабам, инструментам и эффективности все известные на сегодня вредоносные атаки, сообщает 17 февраля антивирусный разработчик.

Кибергруппа, получившая название Equation Group, ведет свою деятельность на протяжении почти двадцати лет, и ее действия затронули тысячи, а возможно и десятки тысяч пользователей в более чем 30 странах мира. Наибольшее количество жертв Equation Group было зафиксировано в России и Иране.

Цели злоумышленников – это правительства и дипломатические структуры, военные ведомства, финансовые институты, предприятия телекоммуникационной, аэрокосмической, энергетической, ядерной, нефтегазовой и транспортной отраслей, компании, занимающиеся разработкой криптографических и нанотехнологий, а также СМИ, исламские активисты и ученые.

Инфраструктура Equation Group включает в себя более 300 доменов и 100 контрольно-командных серверов, расположенных в разных странах, в частности в США, Великобритании, Италии, Германии, Нидерландах, Панаме, Коста-Рике, Малайзии, Колумбии и Чехии. В настоящее время «Лаборатория Касперского» контролирует около 20 серверов группы.

В арсенале Equation Group имеется множество зловредов, и некоторые из них крайне новаторские. К примеру, «Лаборатория Касперского» впервые в своей практике обнаружила модули, которые позволяют перепрограммировать операционную систему жестких дисков 12 основных производителей. Таким образом злоумышленники добиваются двух целей: во-первых, однажды попав в ОС жесткого диска (прошивку), зловред остается там навсегда – его невозможно ни обнаружить, ни избавиться от него: он не может быть удален даже в случае форматирования диска. Во-вторых, у атакующих есть возможность создать себе «тихую гавань» в виде секретного хранилища, где может безопасно собираться вся необходимая информация.

Отмечено, что перед зловредом, внедряющимся в компьютеры таким образом, оказались уязвимыми жесткие диски 12 ведущих компаний-производителей HDD/SSD.

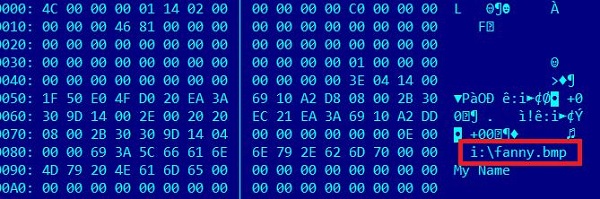

Кроме того, Equation Group использует червя Fanny, который позволяет получать данные с компьютера, даже если он отключен от Глобальной сети. Для этого через уже зараженный компьютер атакующие «поселяют» червя в USB-флешке, и этот зловред в свою очередь создает на съемном носителе скрытый сектор, в который собирает всю информацию об архитектуре изолированной сети. В момент попадания на компьютер, подключенный к Интернету, червь с USB передает все данные на сервер Equation Group. Атакующие также могут добавить необходимые команды в тот же скрытый сектор на флешке, и впоследствии при попадании на изолированную машину червь выполнит эти команды.

Кроме того, «Лаборатория Касперского» установила, что Equation Group взаимодействовала с другими кибергруппировками, в частности с организаторами нашумевших кампаний Stuxnet и Flame. По всей вероятности, Equation Group делилась с «коллегами» имевшимися у нее эксплойтами, использующими уязвимости нулевого дня. Например, в 2008 году червь Fanny применял те эксплойты, которые появились в Stuxnet только в июне 2009-го и марте 2010-го, при этом один из этих эксплойтов являлся модулем Flame.

Как выяснили эксперты «Лаборатории Касперского», на начальной стадии заражения Equation Group может использовать до 10 эксплойтов, однако на практике редко применяется больше трех. Пробуя по очереди три разных эксплойта, группировка пытается проникнуть в систему, но, если все три попытки не увенчиваются успехом, атакующие отступают.

Продолжение темы: АНБ США отказалось комментировать обвинения «Лаборатории Касперского»

|

07.04.2019 19:42

Как увидеть скрытых друзей во «ВКонтакте»

Поскольку многие пользователи «ВКонтакте» искренне верят, что существует способ увидеть чужих скрытых друзей, Софтодром решил этот миф опровергнуть

29.11.2017 23:52

Как защитить файл или папку паролем в Windows

Что делать, если вы используете компьютер под управлением Windows и вдруг решили защитить какой-либо файл или папку паролем, чтобы посторонние не могли узнать, что у вас там находится

Ищете, где скачать бесплатные программы?

Скачать бесплатные программы для компьютера на Windows и смартфона на iOS или Android можно на Софтодроме. На данный момент в каталоге Софтодрома представлено более 13 000 бесплатных программ для Windows, iOS, Android и Linux.

|

|

Программы для Windows

Программы для Windows

Программы для Linux

Программы для Linux

Приложения для Android

Приложения для Android

Приложения для iPhone

Приложения для iPhone